信息安全专业一体化解决方案

- 完善的课程管理与考试平台

-

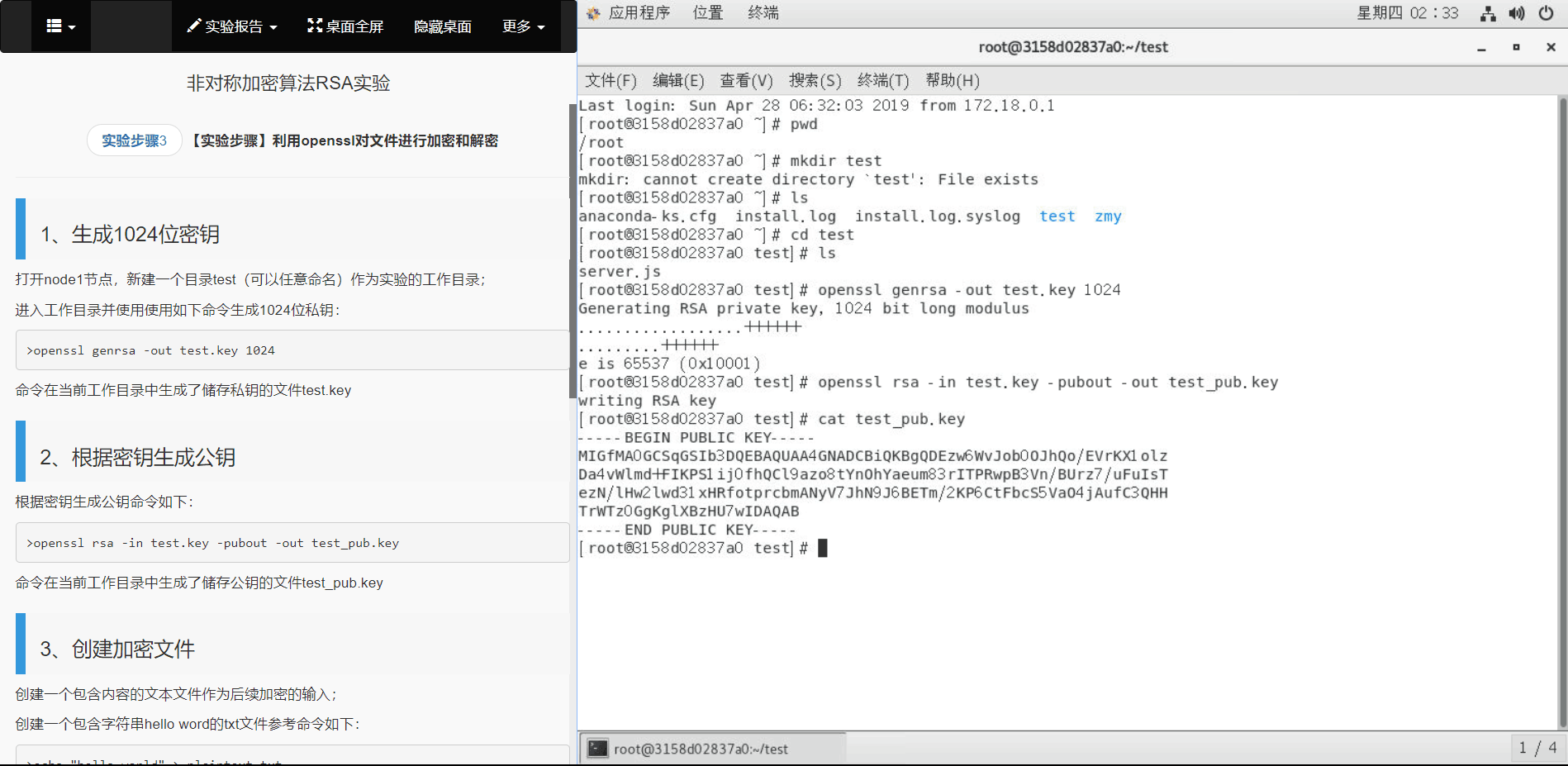

CG平台完整汇集学生在整个培养阶段的学习过程数据、项目实践数据、考试成绩数据,为教学研究、教育认证和教学评估提供数据支撑。

支撑所有信息专业课程的教学与实践,实现在线资源的统一管理。

支持各类题型(填空、选择、判断、文件上传、简答、编程等)、在线作业、在线实验、在线考试、在线答疑等课程管理功能,支持MOOC视频播放。

支持信息安全实验的自动评测

根据行为日志、攻击结果分析,服务可靠性变化情况,自动化地对实验参与者进行评分,以减轻教师负担,提高评价可靠性。

评分自动化的技术手段包括并不限于:文件内容比对、服务可靠性分析、日志输出分析、以及网络包分析等。

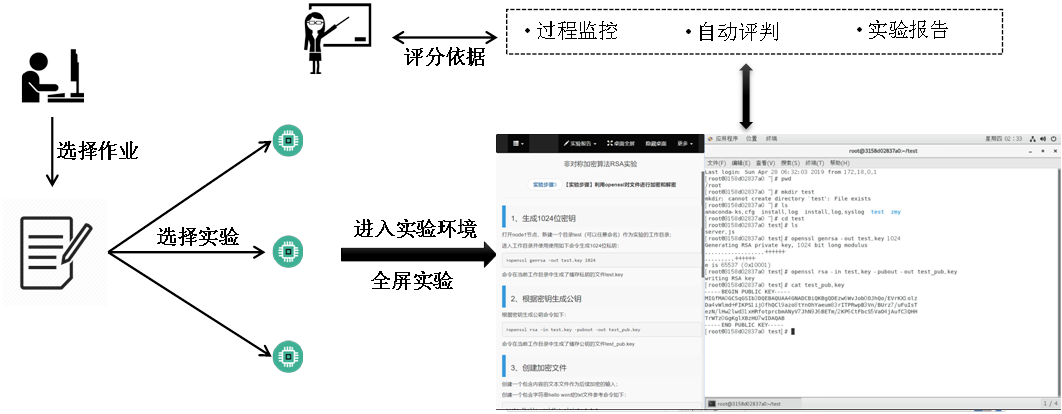

- 虚拟桌面在线实验环境

-

学生直接在浏览器上进行实验,界面分为左右两栏,左栏为实验指导书,右侧为一个真实的虚拟机环境。 无需配置繁琐的本地环境,随时随地在线流畅使用,极佳的用户体验。实验全过程的数字化管理和大数据分析。 深入了解

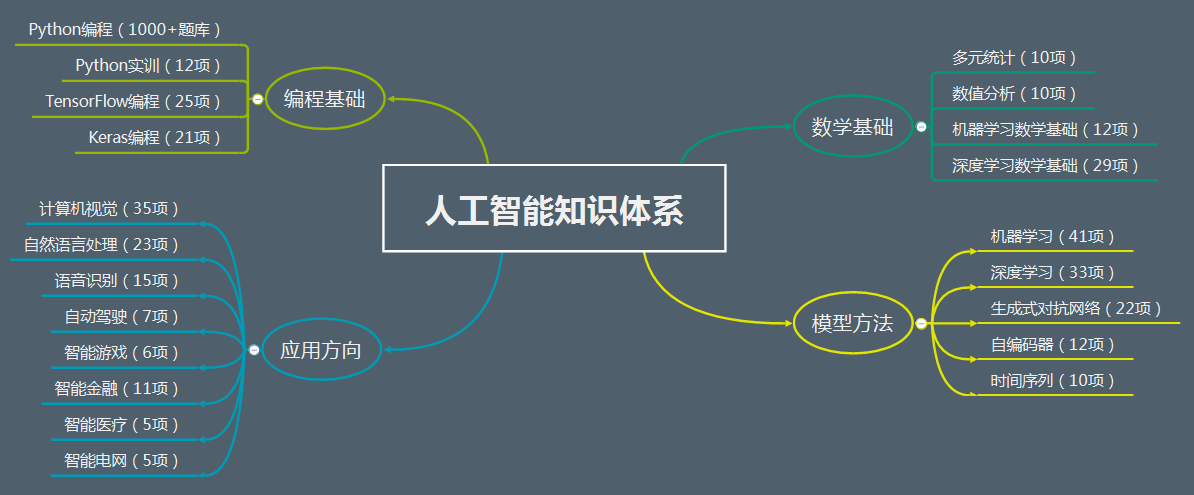

- 信息安全 + 人工智能

-

利用人工智对大量系统数据进行聚类分析,实现信息安全攻防手段的自动化发掘。 信息安全实验体系引入了人工智能与信息安全这一全新课程,学生通过一系列实验熟悉人工智能在信息安全上的应用,加深对这一交叉领域的理解。

CG信息安全专业解决方案特色

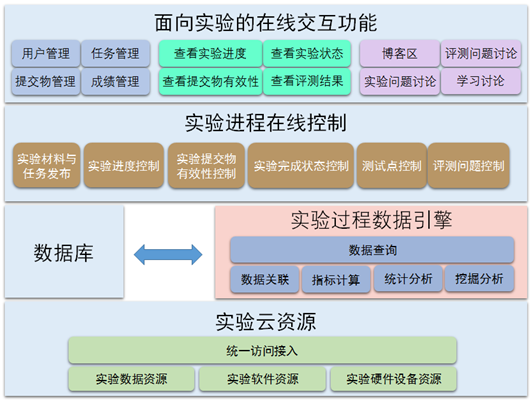

一门课仅需一台服务器。基于Docker等容器技术的用户环境隔离,和轻量级虚拟机调度,以及资源配额技术,极大节约计算资源,一台服务器支撑300人同时在线实验。

| CG信息安全 | 其它 | |

|---|---|---|

| 软件平台与硬件松耦合 |

独立建设、独立维护升级换代。 利用现有服务器打造在线实验环境。 |

一体机模式,服务器和实验系统紧密耦合,硬件的折旧期严重影响软件建设的可持续性。 |

| 对专业支撑的全面性 |

支撑信息安全课程体系内所有课程的教学与实验。 |

只能做有限的信息安全实验,无法支持课程体系内其它课程的实验。例如操作系统安全驱动实验。 |

| 资源的可扩展性 |

轻松自建教学与实验资源 |

教学与实验资源固化,增加或导入新实验过程繁琐。 |

| 实验环境 |

B/S架构图形桌面,客户端分辨率自适应。 |

C/S架构或者命令行界面。 |

| 学生评价体系灵活 |

自动化与非自动化评价相结合,作弊困难 |

非自动化评价为主,学生作弊方便 |

基于云计算技术,实验所需数据、软件共建和硬件实验设备均抽象为实验资源,提高了软硬件资源利用率,并利于系统维护和升级换代。

基于云计算技术,实验所需数据、软件共建和硬件实验设备均抽象为实验资源,提高了软硬件资源利用率,并利于系统维护和升级换代。

-

传统虚拟机、容器技术、轻量级虚拟机技术相结合。针对不同的实验目的,采用传统虚拟机、容器技术和轻量级虚拟机技术相结合的方法,提升信息安全攻防实验的虚拟机规模,同时不影响学生的真实性体验。对于非Windows以及非定制虚拟机,采用以Docker为主的容器技术提高系统的虚拟规模。对于需要修改操作系统驱动的实验,采用轻量级虚拟机技术。对于Windows虚拟机以及其他定制化强的虚拟机,采用多用户模式提高系统的并发性。

工业生产级实验环境架构

传统的信息安全实验模式是给每个学生分配2台以上虚拟机,在虚拟机内预装信息安全攻击与防御实验工具。受限于单台虚拟机的存储能力和计算能力以及虚拟机个数的限制,每个学生只能进行简单的信息安全攻防实验,一些对虚拟机数量有要求的实验,比如说分布式拒绝访问攻防实验不能完成。

- CG实验架构具有以下几方面优势

-

大幅减少服务器数量。采用桌面和作业分离的架构,可大幅降低对硬件服务器资源的要求。在CG的工业生产级实验架构中,即每台服务器可支撑300人同时进行基于虚拟桌面的在线实验。是目前唯一能够做到单台服务器支持300人并发的虚拟桌面在线实验环境。

支撑学生开展高并发破坏性实验。采用资源配额技术对参与者进行均衡的资源分配,从而能够避免单一攻击者对网络资源、计算资源、存储资源的过度消耗,从而影响其他实验者。采用资源隔离技术防止实验者通过虚拟机逃逸对实验支持环境进行破坏。

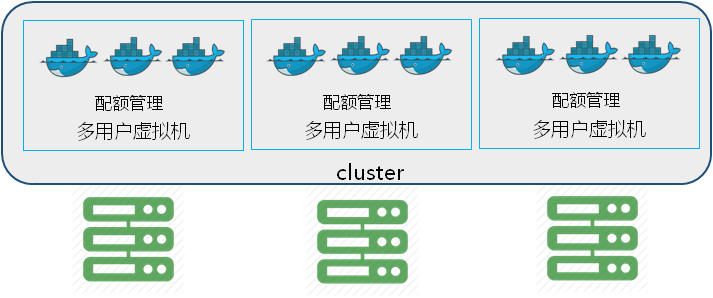

多样性实验评价机制设计

- 评分最大幅度自动化

-

根据行为日志、攻击结果分析,服务可靠性变化情况,尽可能自动化地对实验参与者进行评分,以减轻教师负担,提高评价可靠性。评分自动化的技术手段包括并不限于:文件内容比对、服务可靠性分析、日志输出分析、以及网络包分析等。

- 最大幅度减少抄袭等作弊行为

-

对系统的非实验性后门,严格把关,防止参与者走捷径作弊。对同一门课程的实验,输入、输出和算法设计一定的变化量,避免作业提交内容相同,从而最大幅度减少抄袭行为。

- 友好的人工评价界面

-

针对需要人工参与评价的实验,设计友好的人工评价界面,使人工评价更为轻松。例如,在评价分布式拒绝服务攻击时,展示图形化的处理器占用和网络带宽占用动态曲线,人工根据曲线变化情况打分。

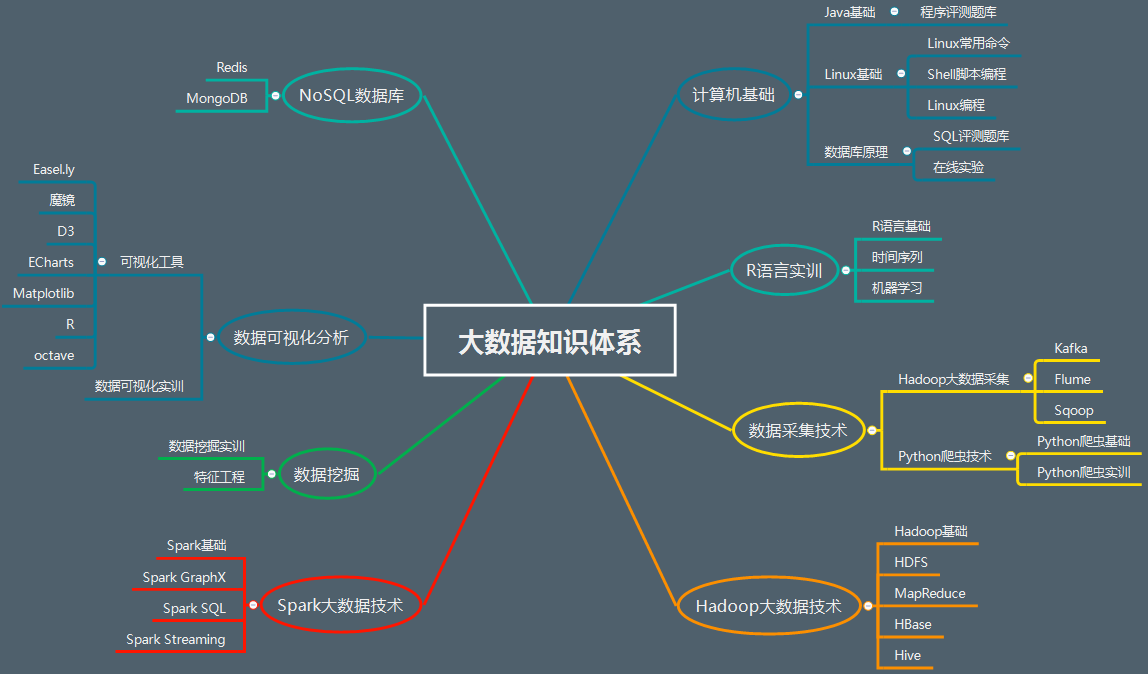

完备的课程体系与实验资源

信息安全专业核心基础课程: 程序设计 数据库实验 算法与数据结构 操作系统 计算机组成原理 计算机网络

部分信息安全实验资源:信息安全基础、软件安全与可信系统、安全管理、互联网安全